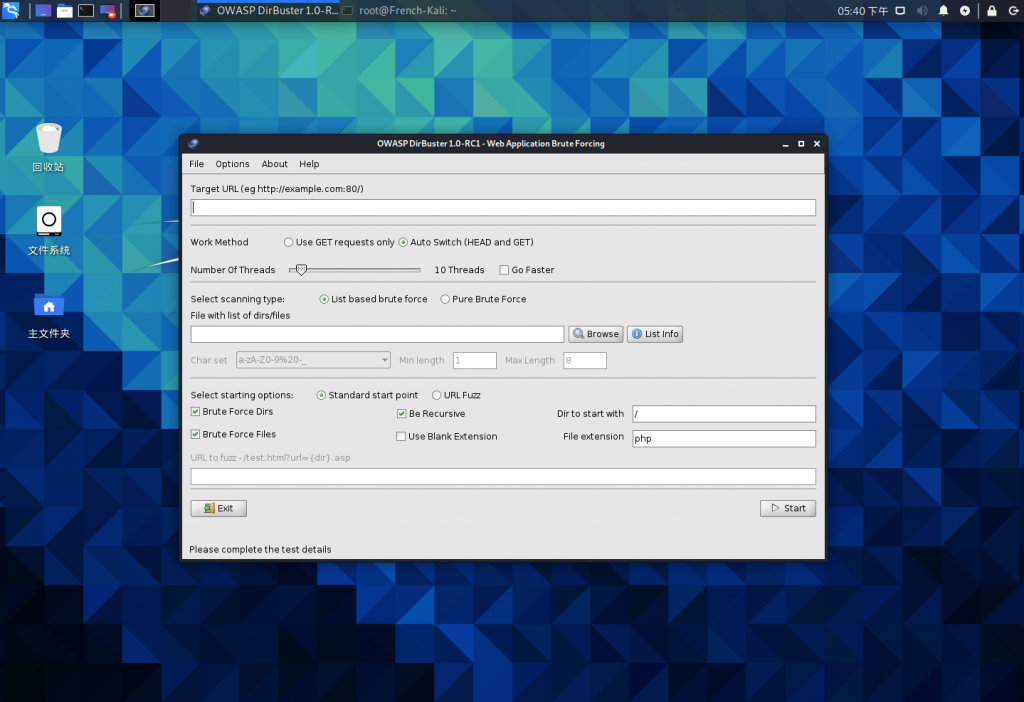

1.打开终端输入,用于启动dirbuster程序 2.输入目标网站地址(需要加端口号) 3.设置Dirbuster的工作模式 4.设置线程的工作数量 5.选择扫描类型,一般选择默认的即可 如果选择了默认的扫描类型, 则我们需要一个强大的目录字典, 在Kali下面Dirbuster中有一些自带的字典, 在如下路径中,这里我们随便选一个就可以了 6.设置字典 7.设置扫描模式,并启动 8.启动点击启动之后, 程序会自动跳到扫描页面 9.我们可以点击扫描页面右边的结果列表,来查看我们扫描的结果

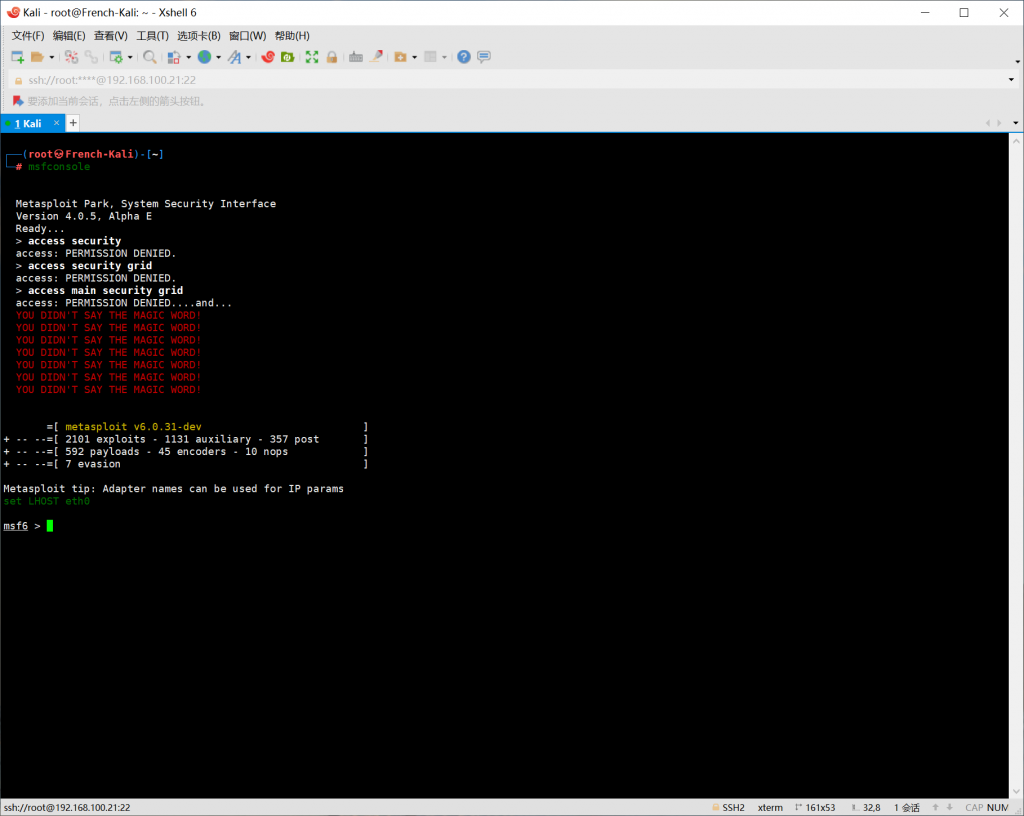

本次,我们使用Kali,来利用老生常谈的MS17-010漏洞,对靶机进行渗透 渗透环境如下: 1.启动MSF框架 在终端中输入,来启动MSF框架 2.探测目标主机是否存在MS17-010漏洞 在msfconsole中输入 探测目标主机是否存在MS17-010漏洞的模块为: auxiliary/scanner/smb/smb_ms17_010 通过use命令使用漏洞模块, 用法为, 在msfconsole中输入,从而利用smb_ms17_010模块,探测目标主机是否存在MS17-010漏洞 在msfco…

这次,我们使用Kali 进行简单的DNS劫持, 使目标用户访问我们预先设置好的网页 启动服务 kali自带了一个Apache服务器, 我们启动他就可以了 1.输入, 用于启动Apache服务 2.打开浏览器输入, 看到如下页面,则代表Apache服务器已启动 修改Ettercap配置文件 使用Ettercap进行DNS劫持之前,我们还需要修改一个Ettercap的配置文件 1.向终端中输入,从而Ettercap配置文件 向文件末尾添加如下数据: * A IP地址 * PTR IP地址 添加完成之后, 保存文件 启动…

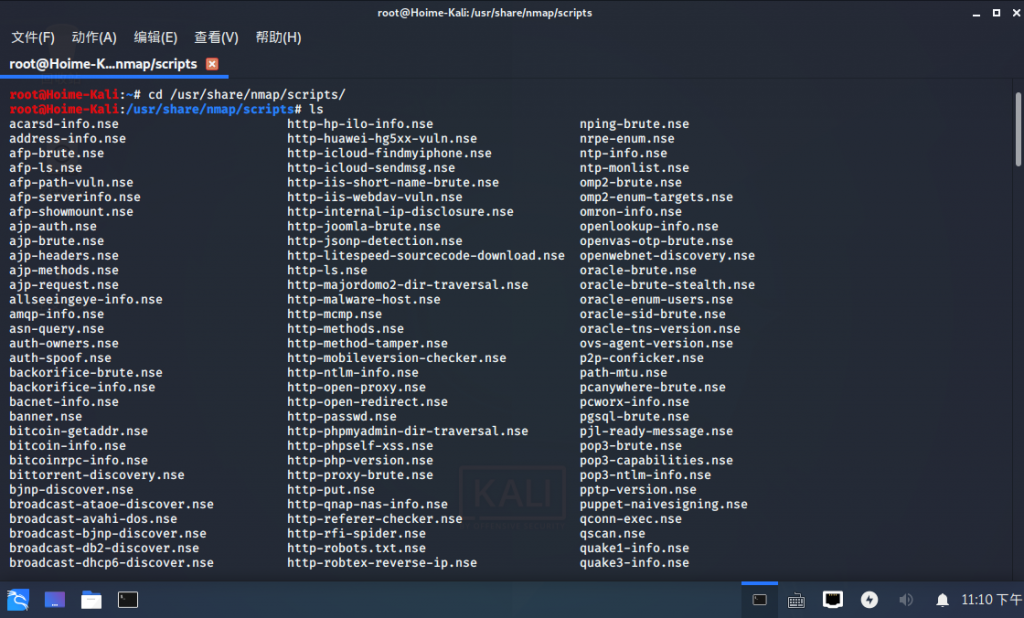

本篇中我们来了解一下Nmap的一些高级用法, 脚本扫描, 在nmap有,有一些官方自带的脚本文件,他们通常被存储在下面这个路径中 /usr/share/nmap/scripts/ 我们可以看出,图中有很多后缀为nse的文件,这个文件就是nmap能够运行的脚本文件,我们 --script=auth # auth: 负责处理鉴权证书 nmap --script=auth IP地址 运行结果: root@Hoime-Kali:/usr/share/nmap/scripts# nmap --script=auth 192.…

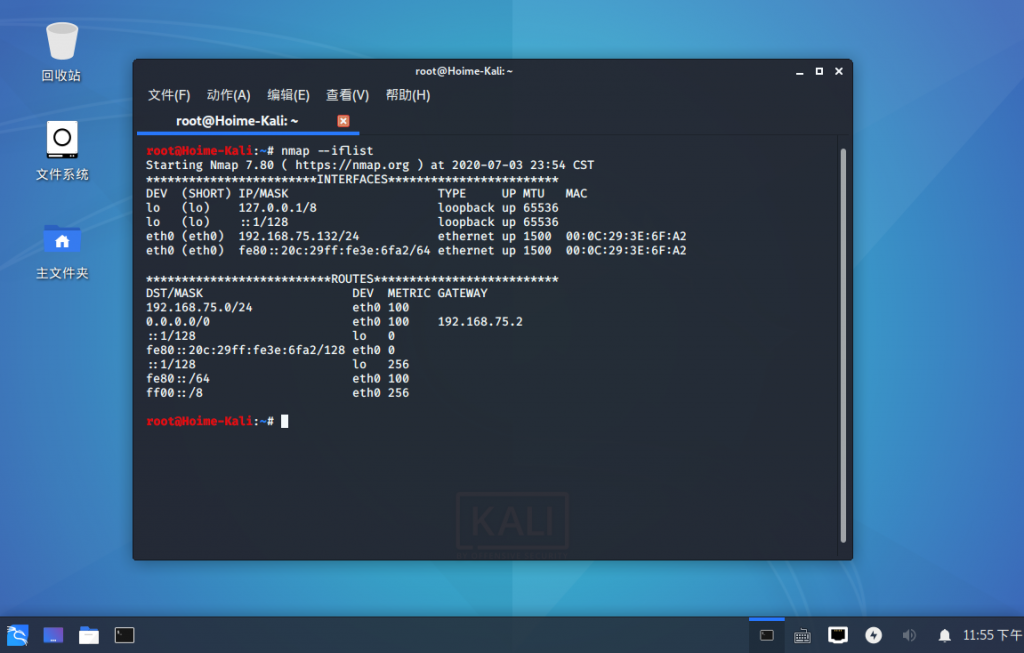

-iflist参数 # -iflist: 这个参数,我们一般用于查看网卡信息和路由信息 nmap --iflist -e参数 # -e: 使用指定网卡发送探测请求 nmap -e 网卡名 IP地址 -D参数 # -D: IP欺骗 nmap -D 伪IP地址 IP地址 上面这张图,看到不是很清楚,下面这张图就比较清楚了 -sA参数 # -sA: 使用ACK扫描 # 什么是ACK扫描? # 这种扫描只设置tcp ack标志位。这种扫描一般来探测防火墙是否过滤被扫描的端口。如果扫描的端口未被防火墙保护,那么无论是开放或者…

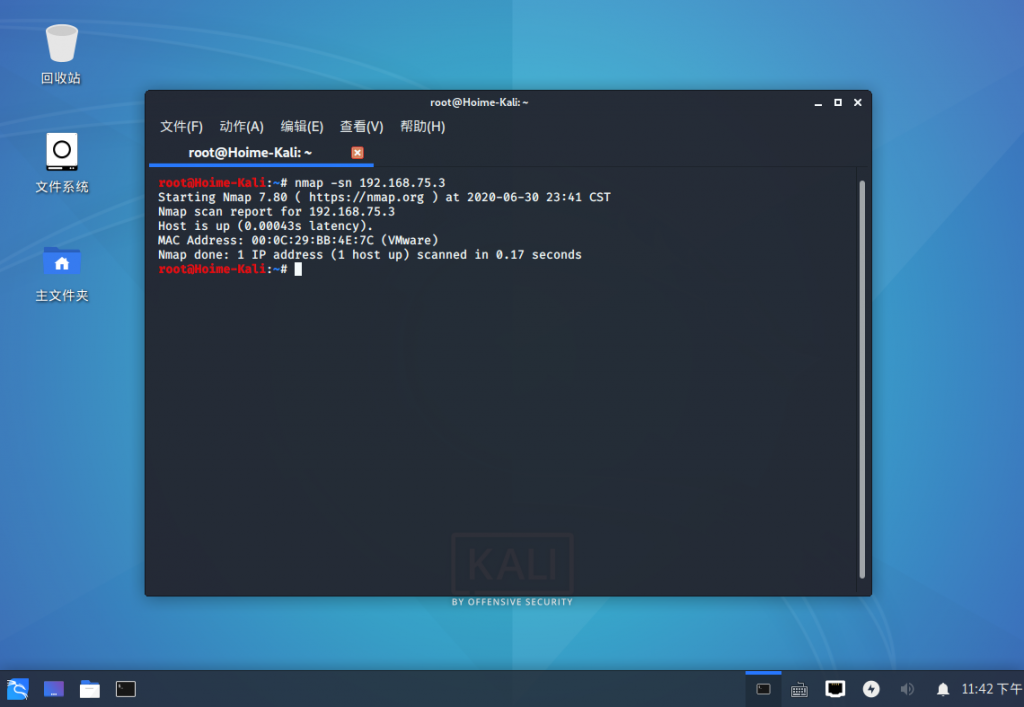

本篇中,我们了解一下Nmap中一些其他参数的用法 -sn参数 # -sn: 只对目标进行Ping扫描,不适用端口扫描 nmap -sn IP地址 -Pn参数 # -Pn: 不对目标进行Ping扫描,直接进行更深层的扫描 nmap -Pn IP地址 -vv参数 # -vv: 扫描的时候,显示扫描过程 nmap -vv IP地址 -T参数 # -T: 指定扫描过程使用的时序,总有6个级别(0-5),级别越高,扫描速度越快,但也容易被防火墙或IDS检测并屏蔽掉,在网络通讯状况较好的情况下推荐使用T4 nmap -T等级 …

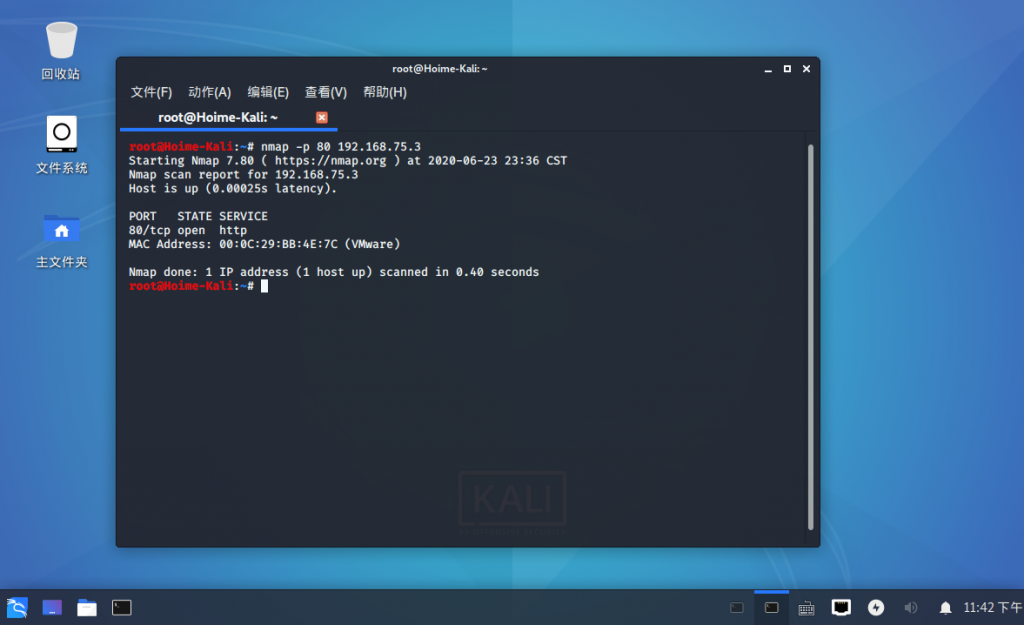

扫描目标主机的端口 我们可以使用Nmap中的-p参数,来扫描目标主机的端口开放状态 nmap -p 端口 IP地址 除了可以扫描指定端口,还可以对端口的类型进行扫描 # TCP端口扫描 nmap -sT -p 端口 IP地址 # UDP端口扫描 nmap -sU -p 端口 IP地址 # 对UDP和TCP端口进行扫描(很少使用) nmap -sS -p T:端口, U:端口 IP地址 在Nmap的端口扫描参数中,提供了一个快速扫描端口的方法 -F,他会扫描目标主机中的常用端口,一般来说-F这个参数很少使用 nmap…

扫描网段下的存活主机 我们可以使用namp提供的方法来对某个网段下的存活的主机 # /24这个参数生成这个地址下0~255的地址,例如: 192.168.0.1/24 等价于 192.168.0.0~192.168.0.255 nmap -sP IP地址/24 除了-sP参数之外,还有一个-sn参数效果是一样的 nmap -sn IP地址/24 -sP和-sn参数,都只会对目标地址进行ping操作来判断主机是否存活,不会对其进行端口扫描

什么是Nmap? Nmap是一个网络连接端扫描软件,用来扫描网上电脑开放的网络连接端。确定哪些服务运行在哪些连接端,并且推断计算机运行哪个操作系统。它是网络管理员必用的软件之一,以及用以评估网络系统安全。 正如大多数被用于网络安全的工具,Nmap 也是不少黑客及骇客爱用的工具 。系统管理员可以利用Nmap来探测工作环境中未经批准使用的服务器,但是黑客会利用nmap来搜集目标电脑的网络设定,从而计划攻击的方法。 Nmap 常被跟评估系统漏洞软件Nessus 混为一谈。Nmap 以隐秘的手法,避开闯入检测系统的监视,并…

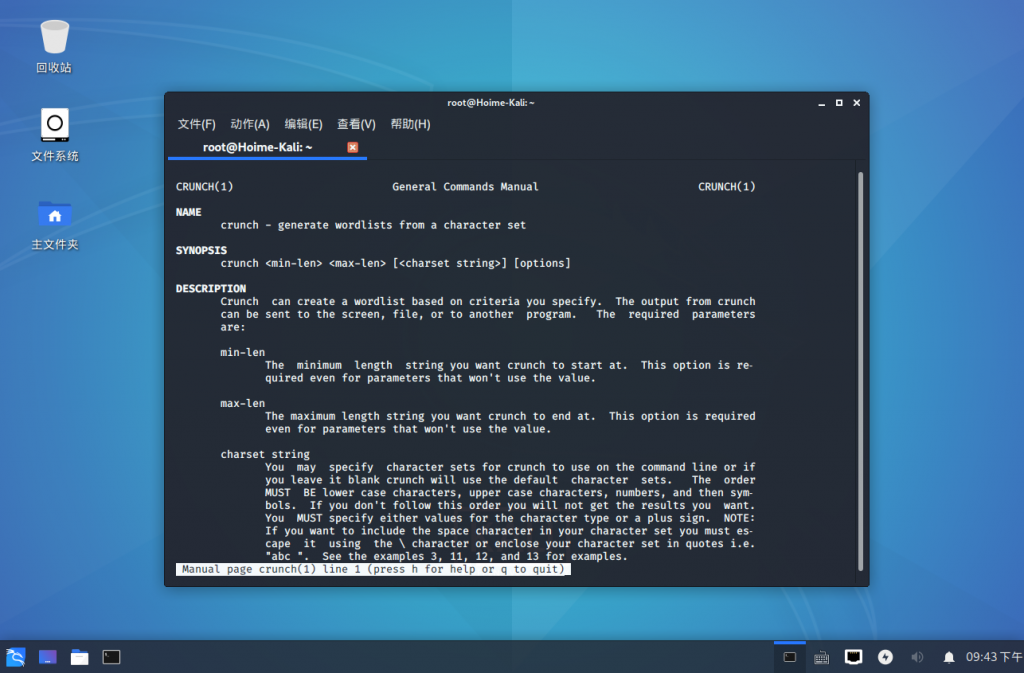

我们使用破解工具是,基本都需要一个密码字典协助我们进行破解,本节我们来学习如何使用Kali中自带的工具Crunch来生成密码破解字典 使用Crunch生成字典 1.向终端中,输入,来获取帮助文档 选项说明: -b 指定文件输出的大小 -c 指定文件输出的行数 -d 限制重复元素出现的次数 -e 定义终止字符 -f 使用Crunch自带的密码库文件 -t 使用特殊字符(%=数字 ^=特殊符号 @=小写字母 ,=大写字符) -z 压缩生成好的密码文件 2.生成简易字典文件 3.使用参数生成字典, 关于这个…